Material de Apoio e Atividades: Marco Civil da Internet e LGPD no Desenvolvimento de Sistemas

Olá, futuros(as) desenvolvedores(as)!

Este material foi preparado para explorarmos juntos como duas leis fundamentais para o nosso mundo digital – o Marco Civil da Internet e a Lei Geral de Proteção de Dados (LGPD) – se conectam com os conhecimentos que vocês estão construindo no curso de Desenvolvimento de Sistemas, especialmente nas disciplinas de Lógica de Programação, Sistemas Operacionais, Arquitetura de Redes e Levantamento de Requisitos.

Entender essas leis não é apenas uma obrigação, mas uma forma de construir sistemas mais seguros, éticos e inovadores. Vamos ver como a teoria se aplica na prática do desenvolvimento!

🚀 Módulo 1: Lógica de Programação e as Leis Digitais

A lógica de programação é o coração de qualquer sistema. Cada decisão (se... então... senão...), cada repetição (enquanto... faça...) e cada função que vocês criam pode ter implicações legais. Por isso, é crucial programar com responsabilidade e consciência.

📌 Conexões com o Marco Civil da Internet:

- Neutralidade da Rede (Art. 9º): Esta lei diz que os dados que trafegam na internet devem ser tratados de forma igual, sem discriminação por conteúdo, origem, destino ou serviço.

- Pense Nisso: Se você programasse um sistema que gerencia o acesso à internet em uma empresa, como a lógica desse sistema poderia, intencionalmente ou não, ferir a neutralidade da rede? (Ex: Diminuir a velocidade para sites de entretenimento durante o horário de trabalho vs. bloquear sites concorrentes).

- Liberdade de Expressão e Moderação de Conteúdo (Art. 19º): Plataformas online (redes sociais, fóruns) só são responsáveis por conteúdo de terceiros se não cumprirem uma ordem judicial para removê-lo.

- Atividade – Fluxograma da Moderação:

- Desenhe um fluxograma simples (usando os símbolos que você aprendeu) que represente os passos lógicos que um sistema (como uma mini rede social) deveria seguir ao receber uma denúncia sobre um comentário de usuário.

- Considere os seguintes passos (e adicione outros que julgar importantes):

- Recebimento da denúncia.

- Análise da denúncia (é spam? discurso de ódio? etc.).

- Verificação se existe ordem judicial.

- Ação (manter, remover, notificar usuário).

- Justifique: Quais seriam os desafios lógicos ao programar um sistema de moderação automática?

- Atividade – Fluxograma da Moderação:

📌 Conexões com a Lei Geral de Proteção de Dados (LGPD):

- Consentimento (Art. 7º, I e Art. 8º): Para coletar e usar dados pessoais (nome, email, CPF, etc.), geralmente precisamos do consentimento claro e específico do usuário.

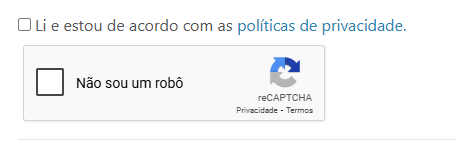

- Atividade – Lógica do Consentimento:

- Escreva em pseudocódigo (como você aprendeu em lógica) a sequência de passos para um sistema de cadastro online que solicite o consentimento do usuário para o envio de emails promocionais.

- A lógica deve incluir:

- Apresentação da opção de consentimento (ex: uma caixa de seleção).

- Verificação se o usuário marcou a opção.

- Armazenamento da escolha do usuário.

- Lembre-se: o consentimento não pode vir pré-marcado!

- Atividade – Lógica do Consentimento:

- Finalidade, Adequação e Necessidade (Art. 6º, I, II e III): Devemos coletar apenas os dados realmente necessários para uma finalidade específica e informada ao usuário.

- Ponto para Reflexão: Para um aplicativo de lista de tarefas simples, quais dados pessoais seriam realmente necessários coletar do usuário no momento do cadastro? Justifique sua resposta pensando no princípio da necessidade.

- Direitos dos Titulares (Art. 18º): Os usuários têm o direito de acessar, corrigir e pedir a exclusão dos seus dados.

⚙️ Módulo 2: Sistemas Operacionais, Segurança e Conformidade

O Sistema Operacional (SO) é a base onde tudo roda! Ele gerencia o hardware, os softwares e, crucialmente, os acessos e a segurança dos dados armazenados.

📌 Conexões com o Marco Civil da Internet:

- Guarda de Registros (Logs) de Conexão e Aplicação (Arts. 13, 14 e 15): Provedores de internet e de aplicações (sites, apps) devem guardar registros (logs) de acesso por um tempo, de forma segura, para investigações (com ordem judicial).

- Atividade – Explorando Logs (Teórica):

- Pesquise brevemente: Quais tipos de logs um sistema operacional como Windows ou Linux costuma gerar que poderiam ser úteis para cumprir o Marco Civil? (Ex: logs de login no sistema, logs de acesso a determinados serviços).

- Discuta: Por que é importante que as configurações de segurança do SO protejam esses arquivos de log contra acesso não autorizado ou modificação?

- Atividade – Explorando Logs (Teórica):

- Inviolabilidade e Sigilo das Comunicações (Art. 7º, II e III): Temos direito ao sigilo das nossas comunicações na internet e dos dados armazenados, salvo ordem judicial.

- Ponto para Reflexão: Como as funcionalidades de contas de usuário (administrador vs. usuário comum) e permissões de arquivos em um SO (Windows, Linux, macOS) ajudam a proteger o sigilo de dados e comunicações armazenados localmente no computador?

📌 Conexões com a Lei Geral de Proteção de Dados (LGPD):

- Segurança dos Dados (Art. 46): É obrigatório adotar medidas para proteger os dados pessoais contra acessos não autorizados, perdas, alterações, etc.

- Atividade – Checklist de Segurança do SO:

- Liste pelo menos 5 recursos ou configurações de um Sistema Operacional (Windows ou Linux) que são essenciais para ajudar a proteger dados pessoais armazenados em um computador. (Ex: senhas fortes, firewall, criptografia de disco, atualizações automáticas).

- Para cada item listado, explique brevemente como ele contribui para a segurança dos dados.

- Atividade – Checklist de Segurança do SO:

- Registro das Operações de Tratamento de Dados (Art. 37): Empresas devem manter um registro das atividades de tratamento de dados pessoais.

- Ponto para Reflexão: Se um sistema de gestão de clientes roda em um servidor, como os logs (registros de acesso) gerados pelo Sistema Operacional desse servidor poderiam ajudar a compor o registro de operações exigido pela LGPD? (Pense em quem acessou os dados, quando, etc.).

🌐 Módulo 3: Arquitetura de Redes, Fluxo de Dados e Leis

A arquitetura de redes define como os computadores e sistemas se conectam e como os dados viajam de um ponto a outro. Decisões aqui afetam diretamente a segurança e a privacidade.

📌 Conexões com o Marco Civil da Internet:

- Neutralidade da Rede (Art. 9º): (Relembrar o conceito).

- Ponto para Reflexão: Como a configuração de um roteador (ex: priorização de tráfego para jogos online) poderia, em um cenário mais amplo (como o de um provedor de internet), levantar questões sobre a neutralidade da rede?

- Padrões de Segurança para Guarda de Registros (Art. 10º, §1º e Art. 13, parágrafo único): Os logs devem ser guardados com segurança.

- Discussão em Grupo: Por que, do ponto de vista da arquitetura de redes, é uma boa prática de segurança armazenar servidores que contêm logs importantes (como os exigidos pelo Marco Civil) em um segmento de rede separado e protegido por firewalls?

📌 Conexões com a Lei Geral de Proteção de Dados (LGPD):

- Segurança no Tratamento de Dados (Art. 46): (Relembrar o conceito).

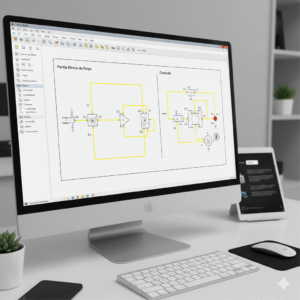

- Atividade – Desenhando uma Rede Segura (Simplificado):

- Imagine uma pequena loja online que coleta dados de clientes (nome, endereço, dados de pagamento). Faça um desenho MUITO simples da arquitetura de rede que você proporia.

- Indique no seu desenho onde você colocaria:

- Um Firewall.

- O servidor onde o site da loja está (Servidor Web).

- O servidor onde os dados dos clientes são armazenados (Servidor de Banco de Dados).

- Por que é importante usar HTTPS (tráfego criptografado) para o site da loja, especialmente nas páginas de cadastro e pagamento?

- Atividade – Desenhando uma Rede Segura (Simplificado):

- Notificação de Incidentes de Segurança (Art. 48): Se ocorrer um vazamento de dados que cause risco, a empresa deve avisar a Autoridade Nacional (ANPD) e os titulares dos dados.

- Ponto para Reflexão: Como ferramentas de monitoramento de rede (que detectam tráfego suspeito ou tentativas de invasão) podem ajudar uma empresa a identificar rapidamente um incidente de segurança e cumprir a LGPD?

📊 Módulo 4: Levantamento de Requisitos – Pensando em Leis Desde o Início!

Levantamento de Requisitos é a etapa onde definimos TUDO que o sistema precisa fazer. É aqui que conceitos como Privacy by Design (Privacidade desde a Concepção) e Security by Design (Segurança desde a Concepção) entram em jogo.

📌 Conexões com o Marco Civil da Internet:

- Requisitos para Guarda de Logs: Se você está projetando um sistema onde usuários fazem login (ex: um fórum, uma área de membros de um site):

- Atividade – Definindo Requisitos de Log:

- Liste 3 requisitos funcionais (o que o sistema DEVE FAZER) relacionados à geração e guarda de logs de acesso, pensando no Art. 15 do Marco Civil (guarda por 6 meses para provedores de aplicação). Ex: “O sistema DEVE registrar o IP, data e hora de cada tentativa de login.”

- Liste 1 requisito não funcional (como o sistema DEVE SER) relacionado à segurança desses logs. Ex: “Os logs de acesso DEVEM ser protegidos contra alteração.”

- Atividade – Definindo Requisitos de Log:

- Requisitos para Remoção de Conteúdo (se aplicável): Se o sistema permite que usuários postem conteúdo.

- Ponto para Reflexão: Qual requisito funcional você incluiria para garantir que um administrador do sistema consiga remover um conteúdo específico se houver uma ordem judicial para isso?

📌 Conexões com a Lei Geral de Proteção de Dados (LGPD):

- Princípio da Necessidade e Minimização de Dados (Art. 6º, III): Colete SÓ o necessário!

- Atividade – Questionando a Coleta de Dados: Imagine que você está levantando os requisitos para um sistema de inscrição em um evento online gratuito (uma palestra, por exemplo). O cliente (organizador do evento) pede para coletar os seguintes dados: Nome completo, Email, Telefone, CPF, Endereço completo, Profissão, Empresa onde trabalha.

- Para cada um desses dados, pergunte: “Este dado é realmente necessário para a finalidade de inscrição no evento online gratuito?”

- Quais dados você manteria? Quais você argumentaria para remover, aplicando o princípio da minimização? Justifique.

- Atividade – Questionando a Coleta de Dados: Imagine que você está levantando os requisitos para um sistema de inscrição em um evento online gratuito (uma palestra, por exemplo). O cliente (organizador do evento) pede para coletar os seguintes dados: Nome completo, Email, Telefone, CPF, Endereço completo, Profissão, Empresa onde trabalha.

- Requisitos para Consentimento (Art. 8º):

- Ponto para Reflexão: Descreva um requisito funcional para garantir que o sistema obtenha o consentimento EXPLÍCITO do usuário antes de incluí-lo em uma lista de emails para marketing.

- Requisitos para Atender aos Direitos dos Titulares (Art. 18º): (Acesso, correção, exclusão, etc.).

- Atividade – Requisitos para os Direitos: Liste 3 requisitos funcionais que um sistema de perfil de usuário (como em uma rede social) deveria ter para permitir que o usuário exerça seus direitos garantidos pela LGPD (ex: visualizar seus dados, editar informações, solicitar a exclusão da conta).

- Requisitos de Segurança desde a Concepção (Security by Design):

- Discussão em Grupo: Quais perguntas sobre segurança vocês fariam ao cliente durante a fase de levantamento de requisitos para um novo sistema de e-commerce? (Pense em senhas, dados de pagamento, criptografia).

- Requisitos para Anonimização/Pseudonimização:

- Ponto para Reflexão: Se uma empresa quer usar os dados de seus clientes para gerar estatísticas de uso do seu produto, mas sem identificar individualmente cada cliente, qual tipo de requisito poderia ser definido para o tratamento desses dados?

💡 Atividade de Integração (Em Grupo)

Vamos juntar tudo!

- Formem grupos de 3-4 pessoas.

- Escolham UM dos cenários de aplicativo abaixo:

- Cenário A: Um aplicativo simples para agendamento de horários em uma barbearia/salão de beleza do bairro.

- Cenário B: Uma pequena plataforma online para troca de livros usados entre estudantes.

- Cenário C: Um aplicativo para registro de treinos em uma academia (exercícios feitos, cargas, tempo).

- Para o cenário escolhido, cada grupo deve discutir e preparar uma breve apresentação (5-7 minutos) respondendo:

- Lógica de Programação: Citem 1 decisão lógica importante no sistema que teria implicação direta com a LGPD (ex: coleta de um dado específico, opção de consentimento).

- Sistemas Operacionais: Mencionem 1 preocupação principal relacionada à segurança do SO onde o sistema ou seus dados estarão armazenados, pensando na LGPD.

- Arquitetura de Redes: Descrevam 1 medida de segurança na arquitetura da rede (mesmo que simples) que vocês considerariam para proteger os dados dos usuários (LGPD) ou garantir a disponibilidade do serviço (Marco Civil).

- Levantamento de Requisitos: Identifiquem 2 requisitos (1 funcional e 1 não funcional) que seriam CRUCIAIS para que o aplicativo esteja em conformidade com a LGPD desde o início.

Lembrem-se, o conhecimento sobre o Marco Civil da Internet e a LGPD não é um “extra”, mas uma parte essencial da formação de um desenvolvedor consciente e preparado para o mercado.

Ao entenderem como essas leis se conectam com o que vocês aprendem no dia a dia, vocês estarão mais aptos a criar soluções tecnológicas inovadoras e, acima de tudo, responsáveis!

Bons estudos e boas discussões!

Compartilhe:

Publicar comentário